Kaj je treba vedeti

- Secure Hash Algorithm 1 (SHA-1) je nekakšen algoritem, ki se uporablja za preverjanje pristnosti podatkov.

- Preverjanje pristnosti gesla in preverjanje datoteke sta primera njegove uporabe.

- Poseben kalkulator lahko najde kontrolno vsoto besedila SHA-1 ali datoteko.

Ta članek preučuje, kaj pomeni SHA-1 ter kako in zakaj se uporablja ter kako ustvariti kontrolne vsote SHA-1.

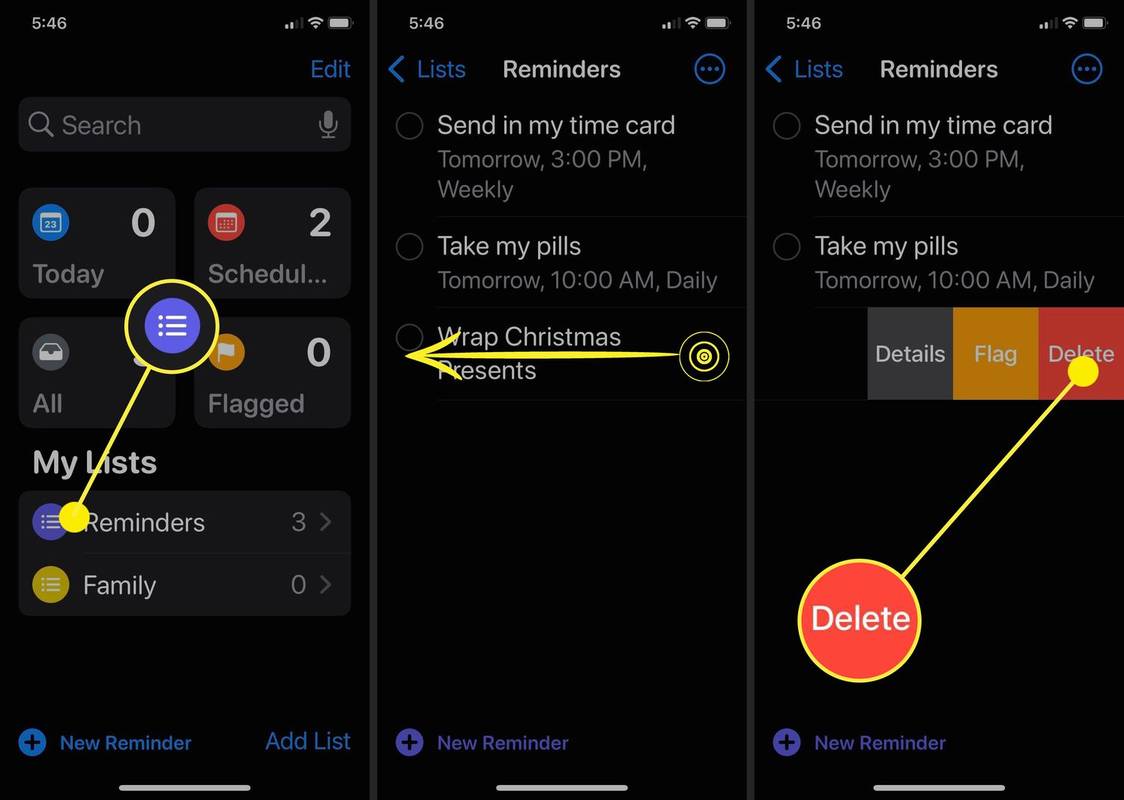

kako izbrisati nedavno gledano na

Kaj je SHA-1?

SHA-1 (okrajšava za Secure Hash Algorithm 1) je ena izmed več kriptografskih zgoščevalnih funkcij.

Najpogosteje se uporablja za preverjanje, ali je datoteka nespremenjena. To se naredi z izdelavo a kontrolna vsota preden je datoteka poslana, nato pa znova, ko doseže cilj.

Poslana datoteka se lahko šteje za pristno le, če sta obe kontrolni vsoti enaki.

David Silverman / Novice Getty Images / Getty Images

Zgodovina in ranljivosti zgoščevalne funkcije SHA

SHA-1 je le eden od štirih algoritmov v družini algoritmov varnega zgoščevanja (SHA). Večino je razvila ameriška Agencija za nacionalno varnost (NSA), objavil pa Nacionalni inštitut za standarde in tehnologijo (NIST).

SHA-0 ima 160-bitno velikost izvlečka sporočila (zgoščena vrednost) in je bila prva različica tega algoritma. Njegove vrednosti hash so dolge 40 števk. Objavljen je bil pod imenom 'SHA' leta 1993, vendar ni bil uporabljen v številnih aplikacijah, ker je bil leta 1995 zaradi varnostne napake hitro nadomeščen s SHA-1.

SHA-1 je druga ponovitev te kriptografske zgoščevalne funkcije. Ta ima tudi povzetek sporočila 160 bitov in je skušal povečati varnost z odpravo slabosti v SHA-0. Vendar pa je bilo leta 2005 ugotovljeno, da je tudi SHA-1 nevaren.

Ko so bile v SHA-1 odkrite kriptografske slabosti, je NIST leta 2006 podal izjavo, v kateri je zvezne agencije spodbudil, naj sprejmejo uporabo SHA-2 do leta 2010, NIST pa ga je leta 2011 uradno opustil. SHA-2 je močnejši od SHA- 1, napadi na SHA-2 pa se verjetno ne bodo zgodili s trenutno računalniško močjo.

Ne samo zvezne agencije, ampak celo podjetja, kot so Google, Mozilla in Microsoft, so začela načrtovati prenehanje sprejemanja potrdil SSL SHA-1 ali pa so že blokirala nalaganje tovrstnih strani.

Google ima dokaz o trku SHA-1 zaradi česar je ta metoda nezanesljiva za generiranje edinstvenih kontrolnih vsot, ne glede na to, ali gre za geslo, datoteko ali kateri koli drug podatek. Lahko prenesete dva edinstvena PDF datoteke iz Razbito da vidim, kako to deluje. Uporabite kalkulator SHA-1 na dnu te strani, da ustvarite kontrolno vsoto za oba, in ugotovili boste, da je vrednost popolnoma enaka, čeprav vsebujeta različne podatke.

SHA-2 in SHA-3

SHA-2 je bil objavljen leta 2001, nekaj let po SHA-1. Vključuje šest zgoščenih funkcij z različnimi velikostmi izvlečka: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 in SHA-512/256.

Razvili oblikovalci Non-NSA in izdal NIST leta 2015 , je še en član družine algoritmov varnega zgoščevanja, imenovanega SHA-3 (prej Keccak).

SHA-3 ni namenjen zamenjavi SHA-2, kot so bile prejšnje različice namenjene zamenjavi prejšnjih. Namesto tega je bil razvit samo kot druga alternativa SHA-0, SHA-1 in MD5.

Kako se uporablja SHA-1?

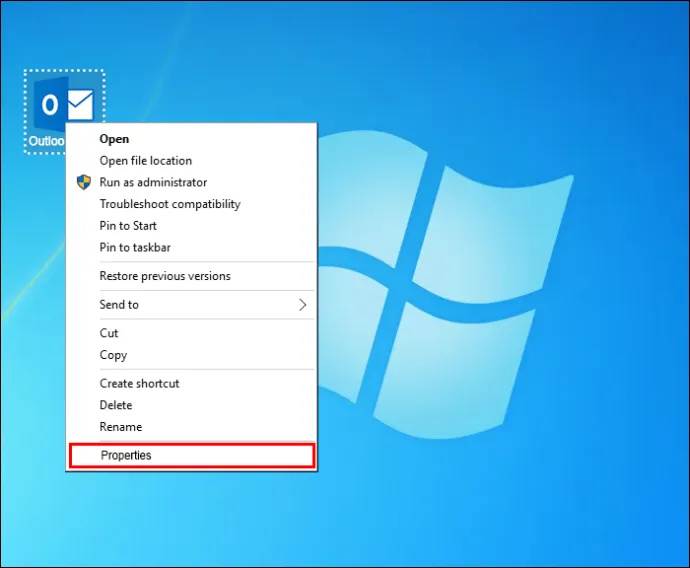

En primer iz resničnega sveta, kjer se lahko uporablja SHA-1, je, ko vnašate svoje geslo na prijavno stran spletnega mesta. Čeprav se to zgodi v ozadju brez vaše vednosti, je to lahko metoda, ki jo spletno mesto uporablja za varno preverjanje pristnosti vašega gesla.

moj strel se ne bo povezal z wifi

V tem primeru si predstavljajte, da se poskušate prijaviti na spletno mesto, ki ga pogosto obiskujete. Vsakič, ko zahtevate prijavo, morate vnesti svoje uporabniško ime in geslo.

Če spletno mesto uporablja kriptografsko zgoščevalno funkcijo SHA-1, to pomeni, da se vaše geslo po vnosu spremeni v kontrolno vsoto. Ta kontrolna vsota se nato primerja s kontrolno vsoto, ki je shranjena na spletnem mestu in se nanaša na vaše trenutno geslo, ne glede na to, ali ste Gesla niste spremenili, odkar ste se prijavili ali če ste ga spremenili le nekaj trenutkov. Če se dva ujemata, vam je dodeljen dostop; če ne, vam povejo, da je geslo napačno.

Drug primer, kjer se lahko uporabi ta hash funkcija, je za preverjanje datotek. Nekatera spletna mesta bodo zagotovila kontrolno vsoto datoteke na strani za prenos, tako da lahko, ko jo prenesete, sami preverite kontrolno vsoto in zagotovite, da je prenesena datoteka enaka tisti, ki ste jo nameravali prenesti.

Morda se sprašujete, kje je resnična uporaba te vrste preverjanja. Razmislite o scenariju, kjer poznate kontrolno vsoto SHA-1 datoteke s spletnega mesta razvijalca, vendar želite prenesti isto različico z drugega spletnega mesta. Nato lahko ustvarite kontrolno vsoto SHA-1 za svoj prenos in jo primerjate s pristno kontrolno vsoto s strani za prenos razvijalca.

Če sta različni, to ne pomeni samo, da vsebina datoteke ni enaka, ampak tamlahkoje v datoteki skrita zlonamerna programska oprema, podatki so lahko poškodovani in povzročijo škodo na vaših računalniških datotekah, datoteka ni nič povezana s pravo datoteko itd.

Lahko pa tudi pomeni, da ena datoteka predstavlja starejšo različico programa kot druga, saj bo celo ta majhna sprememba ustvarila edinstveno vrednost kontrolne vsote.

Morda boste prav tako želeli preveriti, ali sta datoteki enaki, če nameščate servisni paket ali kak drug program ali posodobitev, saj pride do težav, če med namestitvijo manjkajo nekatere datoteke.

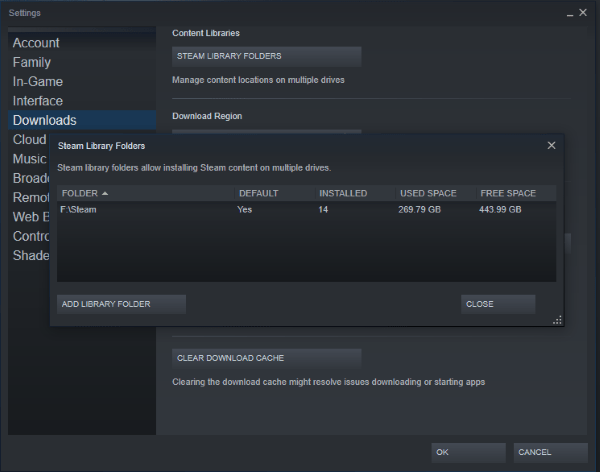

SHA-1 Checksum Kalkulatorji

Za določitev kontrolne vsote datoteke ali skupine znakov lahko uporabite posebno vrsto kalkulatorja.

na primer SHA1 na spletu je brezplačno spletno orodje, ki lahko ustvari kontrolno vsoto SHA-1 katere koli skupine besedila, simbolov in/ali številk. Na primer bo ustvaril ta par:

|_+_|Isto spletno mesto ima Kontrolna vsota datoteke SHA1 orodje, če imate datoteko namesto besedila.

![Zakaj je vaš telefon tako počasen? | Vsi razlogi [razloženo in popravljeno]](https://www.macspots.com/img/mobile/24/why-is-your-phone-slow.jpg)